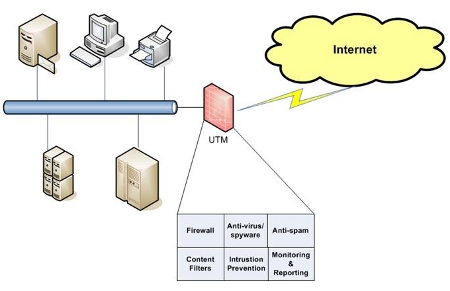

سیستم مدیریت یکپارچه تهدیدات UTM

UTM (Unified Threat Management) چیست؟

UTM عبارتست از سیستم مدیریت یکپارچه تهدیدات، شامل مجموعه ای کامل و جامع از تمامی راهکارهای امنیتی:

- برقراری دیوار آتش - Identity Based Firewall

- ایجاد شبکه خصوصی مجازی - Virtual Private Network

- ضدویروس - Anti-Virus

- ضدهرزنامه - Anti-Spam

- شناسایی و جلوگیری از نفوذگران - Intrusion Detection and Prevention

- فیلترینگ محتوی - Content Filtering

- مدیریت پهنای باند - Bandwidth management

- ضد جاسوس افزار، ضد برنامههای کلاهبرداری Anti-Spyware/Anti-Phishing/Anti-Pharming

با توجه به گوناگونی و تنوع ابزارهای امنیت اطلاعات و شبکه، چرا UTM پیشنهاد می شود؟ در پاسخ، برخی از مزایای UTM را نام می بریم:

امکان مدیریت واحد و مجتمع جهت:

- فیلترینگ براساس محتوی

- کنترل ویروسها و هرزنامهها

- دیوار آتشین و ایجاد شبکههای خصوصی مجازی

- امکان نصب آسان در شبکه

- بهره گیری از سیستمهای دفاعی جهت واکنش سریع و بلادرنگ به هرگونه تهدید شبکه ای

- مقرون به صرفه بودن از لحاظ اقتصادی و کم بودن هزینههای نصب و نگهداری سیستم

- بالا بردن بهره وری شبکه - امکان کنترل متمرکز

- ایجاد محیط امن و سالم در شبکه

- توانایی بالا در گزارش گیری و ارائه گزارشات متنوع به مدیر شبکه

وظایف امنیتی:

دیواره آتش، جلوگیری از نفوذ، ضد ویروس، ضد هرز نامه، شبکه اختصاصی مجازی، فیلترینگ محتوا، گزارش گیری و ...

بازار سیستم مدیریت یکپارچه تهدیدات در سراسر جهان به ارزش حدود ۱٫۲ میلیارد دلار در سال ۲۰۰۷ رسید و در سال ۲۰۱۱ نرخ رشد سالانه ۳۵ تا ۴۰ درصدی داشت. واژه سیستم مدیریت یکپارچه در اصل توسط شرکت IDC که شرکت پژوهش بازار است ابداع شد. مزایای امنیت یکپارچه در این نهفته شده است که در حقیقت بجای اجرای سیستمهای متعدد که بصورت جداگانه هر کدام سرویسهای مختلفی را ارائه دهند (آنتی ویروس، فیلترینگ محتوا، جلوگیری از نفوذ و توابع فیلتر کردن هرزنامه) یک دستگاه تمامی این سرویسها را بصورت یکپارچه ارائه دهد. سازمانها با استفاده از دستگاههای UTM دارای انعطاف پذیری بیشتری هستند. از مزیتهای اصلی UTM میتوان به سادگی، نصب و استفاده کارآمد و توانایی به روز رسانی تمامی توابع امنیتی اشاره کرد.

تاریخچهای پیرامون UTM

اولین ویرایشهای سیستم مدیریت یكپارچه تهدیدات با نام UTM، از اوایل سال 2003 ایجاد شده است. با توجه به بررسیهای انجام گرفته اولین محصول UTM توسط شركت ServGate به بازار ارائه شده است. از آن زمان تاکنون شرکتهای بسیاری وارد این عرصه شده اند که بعضا محصول خود را بصورت نرم افزاری و بعضا همراه با سخت افزار ارائه می نمایند.

راهکار استفاده از UTM در مواجهه با حملات روز افزون علیه سیستمهای اطلاعاتی سازمانها از طریق هک، ویروسها، کرم امنیتی (ترکیبی از حملات و تحدیدهای خارجی و داخلی) ضروری به نظر میرسد. به علاوه تکنیکهایی که کاربران سازمانها را به عنوان لینکهای ارتباطی ضعیف مورد هدف قرار میدهند، عواقبی فراتر از حد تصور در پی دارند. در حال حاضر امنیت دادهها و دسترسی غیر مجاز کارمندان به عمدهترین نگرانی شرکتها تبدیل شده است. به این دلیل هدفهای مخرب و از دست رفتن اطلاعات منجر به ضررهای زیاد مالی برای شرکتها شده است. اصولا این دستگاهها از فنآوری ASIC سخت افزاری استفاده می کنند تا بالاترین Performance را داشته باشند.

سرویسهای امنیتی تشكیل دهنده UTM

از آنجایی كه یك محصول UTM تعداد زیادی سرویس امنیتی را در درون خود بكارگیری میكند، لذا حجم زیادی از توان پردازنده و حافظه را به خود اختصاص میدهد و شركتهای معتبر تولید كننده UTM، از سختافزارهای قوی و بكارگیری تكنیكهای مختلف سختافزاری و نرمافزاری در جهت افزایش Performance سیستمهای خود استفاده میكنند.

Performance Acceleration به منظور افزایش كارایی یك سامانه UTM اجراء میشود، به این منظور معمولاً فعالیت بخشهایی از سیستم كه نیاز به حجم پردازنده بالایی دارد را به سختافزار واگذار میكنند؛ بطور مثال بجای استفاده از VPN و یا IPS نرمافزاری از نمونههای معادل آن كه بصورت سختافزاری تولید شدهاند، استفاده میشود. به این ترتیب هر سرویس امنیتی بصورت یك كارت سختافزاری طراحی و در سامانه UTM مورد استفاده قرار گرفته و كارایی را فوقالعاده افزایش میدهد.

معرفی مختصر زیر مجموعههای UTMها

۱ - Network Firewall دیواره آتش شبکه

دیواره آتش Secure Point ترافیک ورودی و خروجی شبکه و همچنین ترافیک بین شبکههای داخلی را کنترل میکند. مدیر شبکه میتواند دسترسی به پروتکل را به هر شبکه داخلی، سرویس دهنده، هر سرویس و هر گروه از کاربران اجازه استفاده داده و یا مسدود نماید.

۲ - شبکه خصوصی مجازی VPN

در قسمت VPN Secure Point از روشهای مختلف رمزگذاری دادهها (Data Encryption) استفاده میکند تا یک تونل امن بر روی بستر عمومی اینترنت ایجاد کند. برای پاسخگوئی به هر نیاز، Secure Point VPN با انواع ساختارهای VPN سازگاری دارد مانند Host to Host, Net to Net & Host to Net. Secure Point VPN انواع پروتکلهای VPN نظیر IPSec, L2TP Over IPSec, PPTP را پشتیبانی میکند. همچنین کاربران VPN میتوانند از نوع Windows, Mac OS X, Windows Mobile و دیگر انواع کاربران VPN برپایه استاندارد IPSec باشند.

۳ - عامل تصدیق کاربر User Authentication

تعیین صحت (Authentication) و مشخص کردن حدود و اختیارات هر کدام از کاربران در محیط DHCP و پشتیبانی از پروتکل Radius میباشد.

۴ - فیلتر محتوا Content Filtering

فیلتر کردن محتوای اطلاعات دریافتی از اینترنت http و ftp بوسیله طبقه بندی (مبتذل، خشونت، …) و یک فیلتر هوشمند برای محافظت اطلاعات کارکنان و منابع شبکه ای سازمان.

۵ - Firewall Security Management مدیریت امنیت دیواره آتش

این نرم افزار یک ابزار گرافیکی با امنیت بالا برای مدیریت از راه دور Secure Point Network Firewall, VPN و Anti-Virus/Content Filter است. Secure Point Security Manager شما را از خطرات ناشی از مشکلات امنیتی مرورگرها حفظ میکند (برخی دیوارههای آتش از یک مرورگر معمولی برای پیکربندی استفاده میکنند و مرورگرها هم مسائل امنیتی خاص خود را دارند) و همچنین رمزنگاری در آن پیاده سازی شده است.

۶ - Spam Filter فیلتر ایمیلهای ناخواسته

پیشگیری و مسدود کردن ایمیلهای ناخواسته برای پروتکلهای SMTP و POP3

۷ - Antivirus ضد ویروس

ترکیب و جمع چند اتصال فیزیکی شبکه و اجتماع آنها در یک اتصال منطقی به محافظت در برابر ویروسها، تروجانها، کرمها و کدهای مخرب، برنامههای جاسوسی (Spyware) برای پروتکلهای وب (FTP ,HTTP) و ایمیل (SMTP, POP3). نرم افزار آنتی ویروس Secure Point پروتکلهای زیر را پشتیبانی میکند:

- SMTP – SMTP Antivirus Filtering

- POP3 – POP3 Antivirus-Filtering in transparent-mode

- HTTP – http Antivirus and Content Filtering

- FTP – ftp Antivirus and Content Filtering

۸ - نرم افزار ضد جاسوسی Anti Spy Ware

برنامههای جاسوسی برنامههای هستند که به ون اطلاع و اجازه کاربر بر روی کامپیوتر وی نصب و فعال میگردد و اقدام به جمع آوری اطلاعات درباره فعالیتهای کاربر و ارسال آنها به سایتهای خاص مینمایند. اثرات و عوارض این برنامههای جاسوسی از کند شدن تا سرقت اطلاعات شخصی و رمزهای عبور کاربر هستند. بخش ضد جاسوسی Secure Point نه تنها از ورود برنامههای جاسوسی، تبلیغاتی. سایر برنامههای مخرب به داخل شبکه جلوگیری میکند بلکه از ارسال اطلاعات داخل به بیرون (حتی در صورت آلودگی سیستمهای شبکه به برنامههای جاسوسی) نیز جلوگیری مینماید.

۹ - Traffic Shaping

تعیین حق تقدم برای اطلاعات مهم و پشتیبانی برنامههای خاص همانند VoIP بوسیله تخصیص پهنای باند مشخص و سرویس دهی بهینه.

۱۰ - IDS/IPS

این دیواره آتش با داشتن سیستم هوشمند شناسائی حملات قادر به شناسایی، ضبط، تحلیل و گزارش حملات به سیستم و تشخیص هر گونه فعالیتهای مشکوک میباشد همچنین IDS/IPS تکمیل کننده ای جهت سیستم شناسائی و مانع نفوذ به شبکه میباشد.

معرفی مهمترین سرویسهای امنیتی تشکیل دهنده سیستم UTM به صورت کامل:

Firewall

Firewall وسیلهای است که کنترل دسترسی به یک شبکه را بنابر سیاست امنیتی شبکه تعریف میکند. علاوه بر آن از آنجایی که معمولاً یک Firewall بر سر راه ورودی یک شبکه مینشیند لذا برای ترجمه آدرس شبکه نیز بکار گرفته میشود. مشخصههای مهم یک Firewall قوی و مناسب جهت ایجاد یک شبکه امن عبارتند از:

توانایی ثبت و اخطار: ثبت وقایع یکی از مشخصههای بسیار مهم یک Firewall به شمار میرود و به مدیران شبکه این امکان را میدهد که انجام حملات را کنترل کنند. همچنین مدیر شبکه میتواند با کمک اطلاعات ثبت شده به کنترل ترافیک ایجاد شده توسط کاربران مجاز بپردازد. در یک روال ثبت مناسب، مدیر میتواند به راحتی به بخشهای مهم از اطلاعات ثبت شده دسترسی پیدا کند. همچنین یک Firewall خوب باید بتواند علاوه بر ثبت وقایع، در شرایط بحرانی، مدیر شبکه را از وقایع مطلع کند و برای وی اخطار بفرستد.

- بازدید حجم بالایی از بستههای اطلاعات: یکی از تستهای یک Firewall، توانایی آن در بازدید حجم بالایی از بستههای اطلاعاتی بدون کاهش چشمگیر کارایی شبکه است. حجم داده ای که یک Firewall میتواند کنترل کند برای شبکههای مختلف متفاوت است اما یک Firewall قطعا نباید به گلوگاه شبکه تحت حفاظتش تبدیل شود. عوامل مختلفی در سرعت پردازش اطلاعات توسط Firewall نقش دارند. بیشترین محدودیتها از طرف سرعت پردازنده و بهینه سازی کد نرم افزار بر کارایی Firewall تحمیل میشوند. عامل محدودکننده دیگر میتواند کارتهای واسطی باشد که بر روی Firewall نصب میشوند. Firewall که بعضی کارها مانند صدور اخطار، کنترل دسترسی مبنی بر URL و بررسی وقایع ثبت شده را به نرم افزارهای دیگر میسپارد از سرعت و کارایی بیشتر و بهتری برخوردار است.

- سادگی پیکربندی: سادگی پیکربندی شامل امکان راه اندازی سریع Firewall و مشاهده سریع خطاها و مشکلات است. در واقع بسیاری از مشکلات امنیتی که دامنگیر شبکهها میشود به پیکربندی غلط Firewall بر میگردد؛ لذا پیکربندی سریع و ساده یک Firewall، امکان بروز خطا را کم میکند. برای مثال امکان نمایش گرافیکی معماری شبکه و یا ابزرای که بتواند سیاستهای امنیتی را به پیکربندی ترجمه کند، برای یک Firewall بسیار مهم است.

- امنیت و افزونگی Firewall: امنیت Firewall خود یکی از نکات مهم در یک شبکه امن است. Firewall که نتواند امنیت خود را تامین کند، قطعا اجازه ورود هکرها و مهاجمان را به سایر بخشهای شبکه نیز خواهد داد. امنیت در دو بخش از Firewall، تامین کننده امنیت Firewall و شبکه است:

الف- امنیت سیستم عامل Firewall: اگر نرم افزار Firewall بر روی سیستم عامل جداگانه ای کار میکند، نقاط ضعف امنیتی سیستم عامل، میتواند نقاط ضعف Firewall نیز به حساب بیاید. بنابراین امنیت و استحکام سیستم عامل Firewall و بروزرسانی آن از نکات مهم در امنیت Firewall است.

ب- دسترسی امن به Firewall جهت مقاصد مدیریتی: یک Firewall باید مکانیزمهای امنیتی خاصی را برای دسترسی مدیران شبکه در نظر بگیرد. این روشها میتواند رمزنگاری را همراه با روشهای مناسب تعیین هویت بکار گیرد تا بتواند در مقابل نفوذگران تاب بیاورد.

تعدادی از ویژگیهای Firewall عبارتند از:

- Dynamic/static NAT and PAT on both inside and outside addresses

- Policy-based NAT

- Could be integrate with the external URL filtering software’s

- SSH and Telnet for configuration

- TACACS+ and RADIUS

- Secure Management access through 3DES encryption standard

- Up to 80,000 ACLs

- Standard ACL for Open Shortest Path First (OSPF) route redistribution

- Per-user ACLs

- Routing Information Protocol (RIP) v1 and OSPF Dynamic routing protocol

- Protection from Denial of Service (DoS)

- DNS Guard

- Flood Defender

- Flood Guard

- TCP Intercept

- Unicast Reverse Path Forwarding (uRPF)

- Mail Guard

- FragGuard and Virtual Reassembly

- Internet Control Message Protocol (ICMP) stateful inspection

- User Datagram Protocol (UDP) rate control

- ARP Inspection

- Dynamic Host Control Protocol (DHCP)

- Stateful failover

- 323 v3 and 4 intrusion detection (or prevention) system

یک سیستم تشخیص نفوذ عبارتست از ابزاری که منحصرا برای پایش دروازههای اطلاعاتی، فعالیتهای خصمانه و نفوذهای شناخته شده پیکربندی شده است. یک IDS یک ابزار تخصصی است که به خوبی قادر است تا ترافیک شبکه و یا فعالیتهای میزبانهای آنرا تجزیه و تحلیل کند. دادههای تحلیل شده میتواند از آنالیز بستههای شبکه گرفته تا محتوای فایلهای Log متعلق به Firewallها، روترها و سرویسدهندهها و نیز فایلهای Log سیستمهای محلی و دادههای جریان شبکه را شامل شود. بعلاوه، یک IDS معمولاً دارای یک پایگاهداده از الگوها و مشخصههای حملات شناخته شده است که میتواند این الگوها و مشخصهها را با دادههای ترافیک شبکه و رفتار شبکه برای یافتن موارد انطباق مقایسه کند. در مواجهه با موارد یافته شده ترافیک خطرناک، سیستم تشخیص نفوذ میتواند هشدارهایی را اعلام کرده و یا اقدامات خودکار مختلفی را همچون قطع جلسه ارتباطی یا لینک اینترنتی مبدأ حمله، مسدود کردن وی با بهروز کردن قواعد Firewall و یا انجام دادن فعالیتهای بیشتر در جهت شناخت دقیقتر نفوذکننده و جمعآوری شواهد بیشتری در مورد فعالیتهای شرورانه انجام دهد. درصورتی که یک سیستم IDS توان پیشگیری ازنفوذ را نیز داشته باشند به عنوان IPS معرفی میشوند؛ که در این حالت معمولاً سیستم تشخیص نفوذ یا با Firewall در ارتباط بوده و بستهها را از آن دریافت میکند و یا اینکه خود در لایههای پائینی هم سطح Firewall قرار داشته و فعالیت جلوگیری از نفوذ را نیز انجام میدهد.

- IDP Policies: Multiple, Custom

- User-based policy creation

- Automatic real-time updates

- Protocol Anomaly Detection

- Block HTTP Proxy traffic

- P2P applications signatures

- IP logging

- NTP Synchronization

VPN

VPN دو کامپیوتر یا دو شبکه را به کمک یک شبکه دیگر که به عنوان مسیر انتقال به کار میگیرد به هم متصل میکند. برای نمونه میتوان به دو کامپیوتر یکی در تهران و دیگری در مشهد که در فضای اینترنت به یک شبکه وصل شدهاند اشاره کرد. VPN از نگاه کاربر کاملا مانند یک شبکه محلی به نظر میرسد. برای پیاده سازی چنین چیزی، VPN به هر کاربر یک ارتباط IP مجازی میدهد. دادههایی که روی این ارتباط آمد و شد دارند را سرویس گیرنده نخست به رمز در آورده و در قالب بستهها بسته بندی کرده و به سوی سرویس دهنده VPN میفرستد. اگر بستر این انتقال اینترنت باشد بستهها همان بستههای IP خواهند بود. سرویس گیرنده VPN بستهها را پس از دریافت رمز گشایی کرده و پردازش لازم را روی آن انجام میدهد. تعدادی از ویژگیهای VPN عبارتند از:

- IPSec, L2TP, PPTP Support

- Provides site-to-site IPSec, remote-access IPSec,

- Encryption – 3DES, DES, AES, Twofish, Blowfish, Serpent , …

- Hash Algorithms – MD5, SHA-1

- Authentication – Preshared key, Digital certificates

- IPSec NAT Traversal

- Dead peer detection and PFS support

- Diffie Hellman Groups – 1,2,5,14,15,16…

- External Certificate Authority support

- Export Road Warrior connection configuration

- Domain name support for tunnel end points

- VPN connection redundancy

آنتی ویروس

ویروسها برنامههایی هستند که به شکل پنهانی، موقع اجراء شدن برنامه آلوده خود را به برنامههای اجرائی نظیر فایلهای COM و EXE میچسبانند و معمولاً بدون اینکه تاثیری در کار اصلی برنامه آلوده بگذارند، منتظر زمان فعالیت نهایی یا برقراری شرط خاصی میشوند. حال این فعالیت میتواند بزرگتر کردن فایلهای مختلف DATA باشد، یا آلوده کردن فایلهای اجرائی و یا از بین بردن اطلاعات PARTITION TABLE، معدوم کردن اطلاعات با ارزش یا از کار انداختن فایلهای اجرائی و … باشد. ولی در هر حال یک چیز در اکثر ویروسها مشترک میباشد و آن انتقال ویروس از فایلهای آلوده به فایلهای سالم است. نرمافزارهای آنتی ویروس تمام فایلها را به طور خودکار بررسی کرده و فایلهایی که دارای گونههای شناخته شده ویروسها هستند را شناسایی و عکسالعمل مناسب انجام میدهند. تعدادی از ویژگیهای ابزارهای آنتیویروس به صورت ذیل است:

- Virus, Worm, Trojan Detection & Removal

- Spyware, Malware, Phishing protection

- Automatic virus signature database update

- Scans HTTP, FTP, SMTP, POP3, IMAP

- Customize individual user scanning

- Self Service Quarantine area

- Scan and deliver by file size

- Block by file types

- Add disclaimer/signature

Anti-Spam

اسپم در کامپیوتر به ایمیلهایی گفته میشود که به طور ناخواسته برای ما فرستاده میشوند و جنبه تبلیغاتی دارند. راههای مختلفی برای مقابله با اسپمها در جاهای مختلف آمده و حتی Yahoo هم یک آنتی اسپم را برای کاربرانش پیشنهاد کرده است. تعدادی از ویژگیهای آنتی اسپم عبارتند از:

- Real-time Blacklist (RBL)

- MIME header check

- Filter based on message header, size, sender, recipient

- Subject line tagging

- IP address blacklist/exempt list

- Redirect spam mails to dedicated email address

- Image-based spam filtering using RPD Technology

- Zero hour Virus Outbreak Protection

فیلترینگ

فیلتر ابزاری است که به منظور تصفیه اتصالات وب استفاده میشود. در کشورهای مختلف دنیا فیلترینگ به دو روش انجام میشود: فیلتر کردن نشانیهای اینترنتی براساس یک لیست سیاه (در یک پایگاه داده) و فیلتر کردن براساس محتوای هر صفحه اینترنتی. روش دوم در دنیا به فیلتر محتوا (Content Filter) معروف است که برای پهنای باند خیلی بالا قابل انجام نیست. تعدادی از ویژگیهای سیستم فیلترینگ عبارتند از:

- Inbuilt Web Category Database

- URL, keyword, File type block

- Default Categories

- Define Custom Categories

- HTTP Upload block

- Block Malware, Phishing, Pharming URLs

- Custom block messages per category

- Block Java Applets, Cookies, Active X

- CIPA Compliant