پیادهسازی یک سیستم امنیت شبکه مقیاسپذیر و کارآمد مستلزم طراحی مناسب و منطبق بر نتایج حاصل از تحلیل ریسک و اصول طراحی امنیت شبکه میباشد.

حفاظتهای امنیتی شبکه به عنوان اولین مانع حفاظتی برای منابع سیستم IT در مقابل تهدیداتی به شمار میرود (مانند نفوذکنندگان یا کدهای مخرب) که ناشی از جریانات بیرون از شبکه میباشند. اقدامات دفاعی اصلی برای امنیت شبکه شامل فایروالها، شناسایی نفوذها و سیستمهای پیشگیریWAF Web Application Firewall و IPS/IDS، محافظتهای از طریق VPN و سیستمهای بررسی محتوا مانند آنتیویروس، ضد بدافزار (Anti-Malware)، آنتی اسپم و فیلترینگ URL میباشد. این راهکارهای سختافزاری و نرمافزاری از مکانیسمهای حفاظتی مربوط به سیستم عامل، پایگاههای داده و برنامهها پشتیبانی نموده و آنها را تکمیل مینمایند. پیادهسازی یک سیستم امنیتی کارا و مقیاسپذیر برای شبکههای متوسط تا بزرگ مستلزم طراحی دقیق براساس تحلیل ریسک سازمانها و اصول امنیتی صحیح، میباشد.

اصول امنیتی

اصول اساسی امنیتی سیستمهای IT که باید در طراحی سیستم امنیت شبکه مد نظر قرار گیرند، شامل موارد زیر میگردد:

دفاع همهجانبه

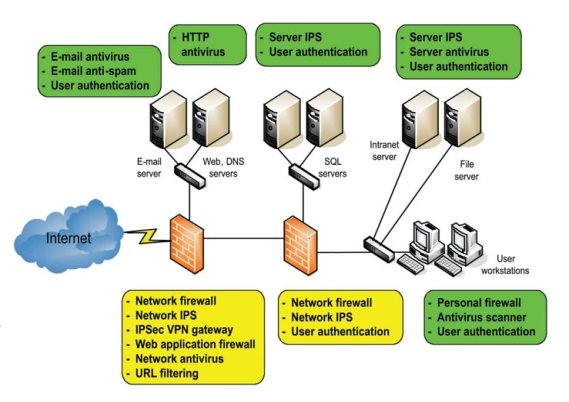

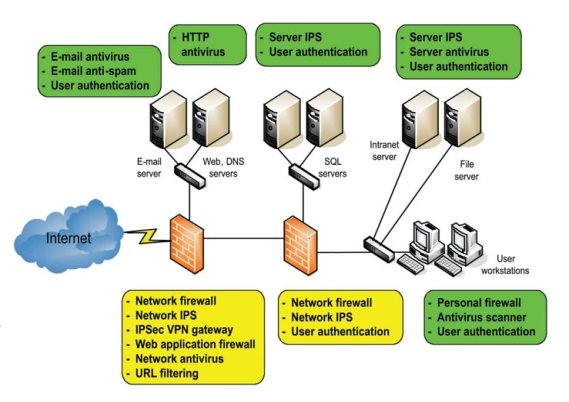

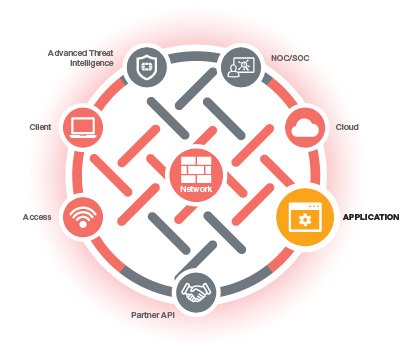

همانطور که در شکل 1 نشان داده شده است، محافظت از منابع سیستم IT مبتنی بر تعداد زیادی از لایههای امنیتی میباشد. توسعه اصول دفاعی همهجانبه شامل قواعد زیر میگردد:

- محافظت لایهای - لایههای امنیتی، مکمل یکدیگر میباشند و آنچه در یک لایه از دست میرود، در لایهای دیگر گرفتار میشود.

- دفاع در چندین مکان مختلف - اقدامات دفاع امنیتی در چندین مکان مختلف از سیستم IT صورت میگیرد.

- دفاع از طریق ایجاد تنوع - ایمنی منابع سیستم IT باید مبتنی بر لایههای حفاظتی باشد که شامل انواع مختلفی از محافظتها میگردد. هنگامی که دو لایه از یک نوع مشابه مورد استفاده قرار میگیرد (مثلا دو فایروال شبکه)، باید از طرف دو Vendor مختلف ارائه شود. این قاعده باید با احتیاط و دقت به کار برده شود زیرا پیچیدگی سیستم امنیتی را افزایش داده و دشواری و هزینه فرآیند مدیریت و نگهداری را دوچندان مینماید.

شکل 1- اصل دفاع همهجانبه: حفاظت از منابع مختلف سیستم IT برپایه چندین لایه امنیتی مکمل هم

بخشبندی اطلاعات

منابع سیستم IT با سطوح مختلف حساسیت، شامل تحمل ریسک و آسیبپذیری نسبت به تهدیدات به میزان متفاوت، باید در حوزههای امنیتی مختلف گنجانده شود. اصل «پنهان کردن اطلاعات» به عنوان یکی از موارد بسط یافته این قاعده به شمار میرود که بنابرآن سیستمهای IT صرفا دادههایی را در دسترس قرار میدهند که برای انجام وظایف سیستم ITضروری میباشد، به عنوان نمونه میتوان از سرورهای ارائه دهنده سرویس برای اینترنت نام برد که صرفا در DNS عمومی ثبت میگردند.

اصل حداقل امتیاز

افراد مرتبط با سیستم IT (مانند کاربران و مدیران سیستم) باید از حداقل امتیازات لازم برای عملکرد مطلوب در سازمان برخوردار باشند. همچنین این قاعده برای دادهها و خدماتی که در دسترس کاربران خارجی قرار میگیرند، نیز صدق میکند. یکی از موارد بسط یافته این قاعده، اصل «ضرورت برای دانستن» است که بنا بر آن کاربران و مدیران سیستمهای IT صرفا به اطلاعات مرتبط با نقش و وظایف اجرایی خود دسترسی داشته باشند.

ضعیفترین حلقهی زنجیر

سطح امنیت سیستم IT به عاملی بستگی داردکه از کمترین ایمنی برخوردار است. یکی از موارد بسط یافته این قاعده، اصل «Single Point of Failure» یا SPOF میباشد که در رابطه با دسترسپذیری سرویسهای شبکه بوده و طبق آن تمام لینکها، تجهیزات (شبکه و امنیت) و همچنین سرورهای موجود در مسیرهای شبکه بین کاربران و منابع مهم عملکردیِ سیستم IT باید در پیکربندیهای Redundant پیادهسازی شوند.

در هنگام طراحی سیستم امنیت شبکه، باید اصول امنیت سازمانی از جمله قواعد «تفکیک وظایف» و «گردش شغلی» مد نظر قرار گیرد. هدف از این اصول، محدود نمودن توانایی کارکنان در زمینه نایدهگرفتن و نقض سیاستهای امنیتی سیستم IT میباشد. تفکیک وظایف بیانگر آن است که وظایف و کارکرد مهم باید توسط دو یا چند کارمند اجرا گردند. گردش شغلی نیز نشان میدهد که در جایگاههای شغلی مهم باید گردش شغلی برای کارکنان وجود داشته باشد.

حوزههای امنیتی

فایروال بنابر صلاحدید کاربر به عنوان ابزار اصلی برای حفظ جریان ترافیک شبکه یا محدود نمودن آن در موقعیتهای مختلف از قبیل تجهیزات اختصاصی فایروال، کارکرد فایروال در تجهیزات IPS و فهرست کنترل دسترسی در سوئیچها و روترهای شبکه میباشد. با استقرار و پیکربندی مناسب، فایروالها میتوانند به ایجاد معماریهای ایمن، تقسیم زیرساخت شبکه سیستم IT به حوزههای امنیتی و همچنین کنترل ارتباط بین آنها کمک نمایند. اصل تقسیم بندی، قواعد زیر را برای طراحی امنیت شبکه توصیف میکند:

- منابع سیستمهای IT با سطوح مختلف حساسیت باید در حوزههای امنیتی مختلف قرار گیرند:

- تجهیزات و سیستمهای کامپیوتری ارائه دهنده سرویس برای شبکههای خارجی (مانند اینترنت) باید برخلاف سیستمهای کامپیوتری و تجهیزات شبکه داخلی، در حوزههای مختلفی مانند (De-Militarized Zone) قرار گیرند.

- منابع استراتژیک سیستمIT باید در حوزههای امنیتی ویژهای استقرار یابند.

- تجهیزات و سیستمهای کامپیوتری با قابلیت اطمینان پائین، از قبیل سرورهای دسترسی از راه دور و نقاط دسترسی شبکه بیسیم نیز باید در حوزههای خاص امنیتی قرار گیرند.

- انواع مختلف منابع سیستم IT باید در حوزههای امنیتی جداگانه قرار گیرند.

- ایستگاههای کاری برای کاربران باید برخلاف سرورها در حوزههای امنیتی مختلف استقرار یابند.

- سیستمهای مدیریت امنیت و شبکه باید در حوزههای امنیتی خاص قرار گیرند.

- سیستمهای در مرحله توسعه باید برخلاف سیستمهای مربوط به مرحله تولید در بخش متفاوتی استقرار یابند.

جلوگیری از نفوذ

تجهیزات به مانندIPS ،WAF و … مسئولیت شناسایی و Block نمودن نفوذها و حملاتی را برعهده دارد که توسط اخلالگران و برنامههای بدافزار مخرب ایجاد میشود. آنها باید در مسیر شبکه بین منابع بالقوه تهدید و منابع حساسِ سیستمهای IT نصب گردند. حملات ایجاد شده به واسطه Sessionهای رمزگذاریشده مانند SSL باید در هنگام طراحی سیستمهای IPS مد نظر قرار گیرند. با توجه به اینکه IPS، قادر به بررسی این Sessionهای رمزگذاریشده نمیباشد، رمزگشایی Sessionها قبل از رمزگشایی تجهیزات IPS میتواند یکی از شیوههای موثر برای بررسی بستههای بدون رمز (Unencrypted) باشد.

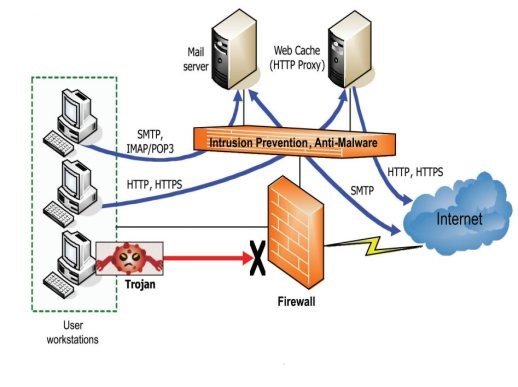

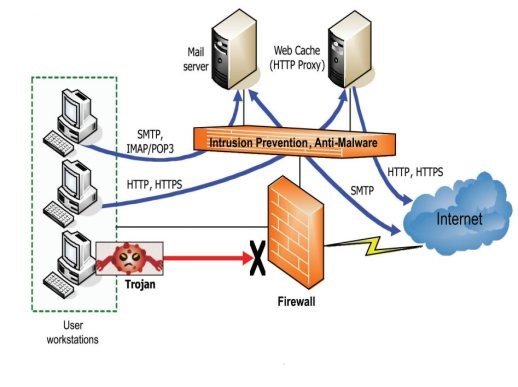

طراحی مناسب برای محافظتهای شبکه و قواعد کنترل به عنوان یکی از شرایط مهم برای پایداریِ فرآیند جلوگیری از نفوذ به شمار میرود. اول اینکه شبکههای داخلی نباید دسترسی مستقیم به اینترنت داشته باشند تا Trojan ارسال شده به ایستگاهکاری کاربر به واسطهی حمله Phishing، اجازه اتصال فرد اخلالگر به شبکه خارجی را ندهد. این فرآیند در شکل 2 نشان داده شده است. در این نمونه، سرویسهای اینترنتی برای کاربران داخلی فقط از طریق ایمیل سازمانی و سرورهای HTTP Proxy در دسترس میباشند.

شکل 2- جلوگیری از نفوذ بوسیله کنترل دسترسی محدود کاربران در شبکه داخلی

ملاحظات نهایی

مدیریت امنیت شبکه شامل فعالیتهای کارکنان IT در حوزه پیکربندی (مانند تنظیم پارامترهای تجهیزات و ایجاد Policyها)، مانیتورینگ عملیاتهای امنیتی، عیبیابی مشکلات، خواندن، گزارشگیری و تجزیه و تحلیل رویدادهای ایجاد شده Logها و هشدارها و همچنین توضیح رویدادهای امنیتی شناسایی شده میباشد. نگهداری و نظارت بر فرآیندهای محافظت در شرایط نرمال عملکرد سیستم باید ازسیستمهای مدیریتی خاص مانند VLANهای مدیریت واقع در حوزههای جداگانه شبکه اجراء شود که مشخصا توسط فایروالها محافظت میگردند.

در تحلیل ریسک و طراحی امنیت، عمدتاً بر ارزشمندترین منابع سیستم IT (مانند سیستمهای اجرا کننده یا پشتیبان وظایف کسبوکار در سازمان) تمرکز میگردد. با این وجود، محدوده محافظت نباید صرفا به ارزشمندترین منابع محدود شود. محافظتهای طراحی شده باید با استفاده از تکنیک Island Hopping در مقابل حملات ایجاد شده، یک مانع مؤثر و کارآمد را ارائه نمایند. نحوه عملکرد تکنیک Island Hopping به صورت کسب دسترسی غیرمجاز به حوزههای حفاظتی ضعیفتری میباشد که از اهمیت کمتری برای سازمان برخوردار بوده و در نتیجه از این حوزهها به عنوان مبنایی برای نفوذ به منابع ارزشمندتر و محافظتشدهتر سیستم IT استفاده میشود.

در هنگام توسعه الزامات امنیتی برای منابع سیستم IT باید مشخص گردد که این الزامات از منابع مهم در عملکرد سازمان یا منابع حساس به داده بوده، در چه مواردی محرمانه بودن و انسجام دادهها از الزامات مهم محسوب شده و در کدام بخش تداوم عملیات (یا همان دسترسپذیری) اولویت مییابد. محافظت از منابع مهم در عملکرد سازمان باید در پیکربندیهایی با دسترسپذیری بالا طراحی گردد.

شناسایی و پاسخگویی به رویدادهای مرتبط با نقضهای امنیتی از موضوعات مهمی به شمار میرود که باید در طول فرآیند طراحی به تفصیل به آن پرداخته شود. در واقع، هیچ شیوه محافظت صد درصد موثری وجود ندارد و موقعیتی که فرد متجاوز یا Worm از آن وارد شبکه میگردد باید مورد نظر قرار گرفته و برای آن برنامهریزی گردد. برای مثال، ممکن است یک ورود غیرمجاز با استفاده از باگ امنیتی انتشار نیافته(Zero-Day Exploit) یا در شبکه و از طریق عبور از محافظتهای IPS صورت گیرد. این موضوعات باید جزو فاکتورهای طراحی امنیت شبکه قرار گرفته و در شیوههای پاسخگویی به حوادث و رویدادها نوشته شوند.

قابلیت اسکن برای کشف آسیبپذیریها (Vulnerability Scanning)

قابلیت اسکن برای کشف آسیبپذیریها (Vulnerability Scanning) شناسایی و جلوگیری حملات رفتاری

شناسایی و جلوگیری حملات رفتاری عرضه برنامههای کاربردی و فرآیند احراز هویت

عرضه برنامههای کاربردی و فرآیند احراز هویت ابزارهای پیشرفته برای کاهش وضعیت False Positive به همراه قابلیت ارزیابی کاربر و ردیابی

ابزارهای پیشرفته برای کاهش وضعیت False Positive به همراه قابلیت ارزیابی کاربر و ردیابی مدیریت مرکزی و گزارشگیری

مدیریت مرکزی و گزارشگیری IP Reputation, Web Application Attack Signatures, Credential Stuffing Defense, Anti-Virus

IP Reputation, Web Application Attack Signatures, Credential Stuffing Defense, Anti-Virus