Hardening

Security

با افزایش پیچیدگی حملات سایبری نظیر APTها (حملات پیشرفته پایدار)، باجافزارها و نفوذ به زیرساختهای حیاتی، سازمانها ناگزیر به اتخاذ رویکردی چند لایه برای محافظت از داراییهای دیجیتال خود هستند. Hardening، به عنوان اولین خط دفاعی، پایهای اساسی برای ایجاد یک محیط امن و مقاوم است. این فرآیند نه تنها بر کاهش ریسک متمرکز است، بلکه با افزایش هزینه و زمان مورد نیاز برای نفوذ مهاجمان، بازدارندگی ایجاد میکند. سختسازی یا اصطلاحا Hardening، به عنوان یکی از بنیادیترین استراتژیهای دفاعی در امنیت سایبری، نقشی حیاتی در کاهش آسیب پذیری Systemها، شبکهها و برنامهها ایفاء میکند. این فرآیند با حذف یا محدودسازی نقاط حمله غیرضروری، سطح نفوذ پذیری را به حداقل میرساند. در این مقاله، با نگاهی عمیق به اصول، روشها، چالشها و بهترین شیوههای Hardening، اهمیت آن در مواجهه با تهدیدات مدرن سایبری تحلیل میشود. همچنین، نقش فنآوریهای نوین مانند هوش مصنوعی (AI) و اتوماسیون در تکامل این فرآیند مورد بررسی قرار میگیرد.

Hardening چیست؟

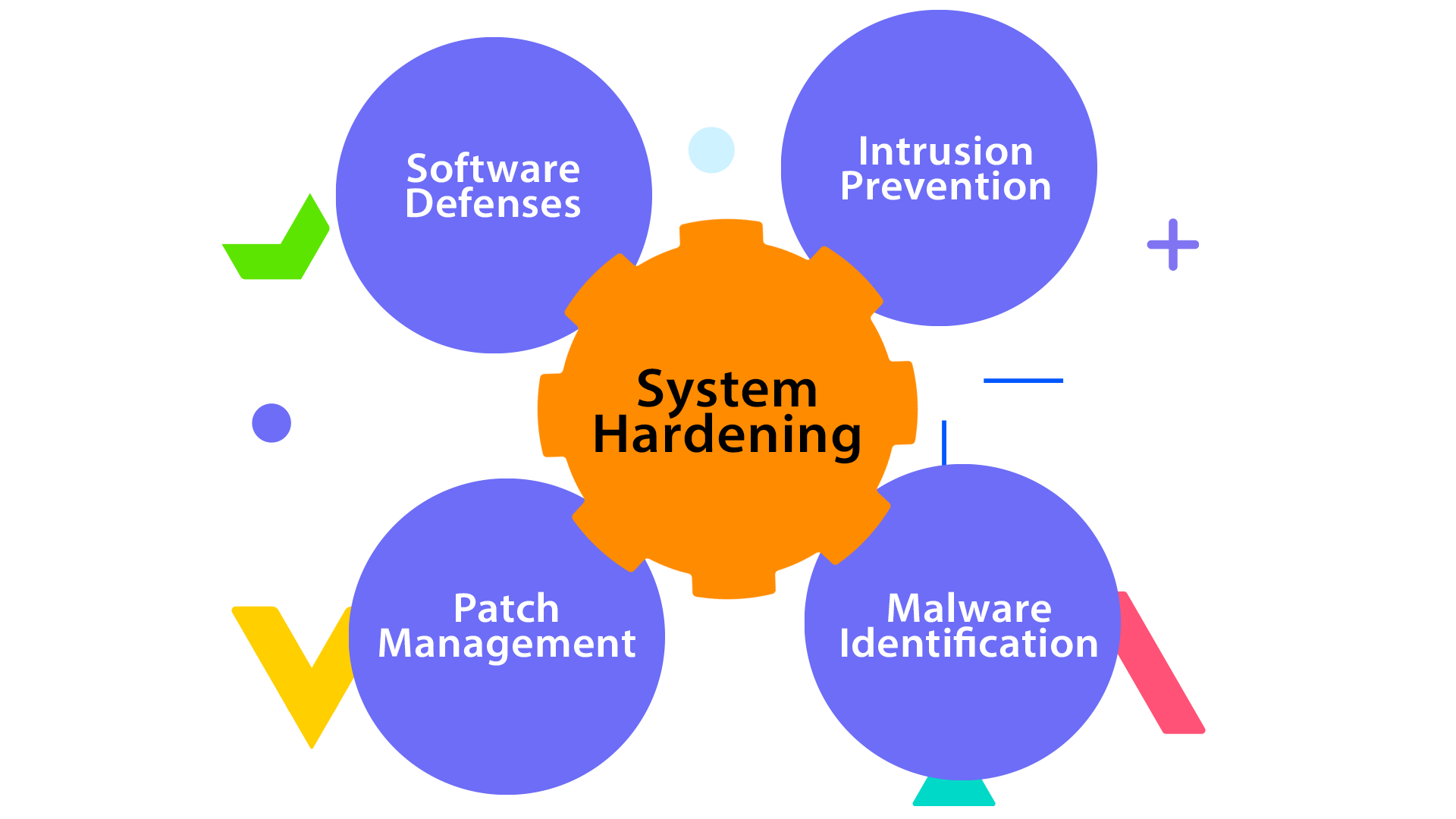

Hardening به مجموعه اقداماتی اطلاق میشود که با هدف حذف نقاط ضعف غیرضروری در Systemها، Softwareها، Networkها و حتی فرآیندهای سازمانی انجام میگیرد. این اقدامات شامل:

1- غیرفعال کردن Serviceها و Portهای غیر ضروری

2- اعمال تنظیمات امنیتی سختگیرانه (Security Baselines)

3- حذف Accountهای کاربری Default و Passwordهای عبور ضعیف

4- بهروزرسانی مستند و اصلاح Vulnerabilityها (Patch Management)

5- استفاده از مکانیزمهای Access Control حداقل امتیاز (Least Privilege)

اهمیت Hardening در Echo System سایبری امروز

1- کاهش سطح حمله (Attack Surface Reduction):

- ۶۸% از نقضهای امنیتی ناشی از پیکربندی نادرست سیستمها است. (بر اساس گزارش Verizon DBIR 2023) Hardening با محدود کردن Accessها، این Risk را به شدت کاهش میدهد.

2- انطباق با استانداردهای امنیتی:

- استانداردهایی مانند ISO 27001 NIST SP 800-53 و GDPR مستلزم اجرای سیاستهای Hardening برای حفاظت از دادهها هستند.

3- مقاومت در برابر حملات Zero-Day:

- حتی در صورت وجود Vulnerabilityهای کشف نشده، Hardening با محدود کردن دسترسی مهاجم، اثرات نفوذ را مهار میکند.

4- بهینه سازی عملکرد سیستم:

- غیرفعال کردن Serviceهای غیرضروری، مصرف منابع CPU، حافظه، شبکه را کاهش میدهد.

روشهای اجرایی Hardenings

1- Hardening سیستم عامل (OS Hardening)

- استفاده از استانداردهای STIG (Security Technical Implementation Guides) برای Systemهای نظامی و سازمانی.

- فعالسازی SELinux/AppArmor برای اعمال کنترل اجباری دسترسی (MAC).

- غیرفعال کردن سرویسهایی مانند Telnet, FTP و Protocolهای Unencrypted.

2- Hardening شبکه (Network Hardening)

- اجرای تفکیک شبکه (Network Segmentation) و استفاده از Firewallهای لایهای.

- پیاده سازی IDS/IPS برای شناسایی و مسدود سازی ترافیک مخرب.

- Encryption تمامی کانالهای ارتباطی با Protocolهایی مانند TLS 1.3.

3- سختسازی نرمافزار (Application Hardening)

- حذف Moduleها یا Libraryهای غیراستفاده: مثال، حذف PHP Modules اضافی در Serverهای Web.

- استفاده از ASLR (Address Space Layout Randomization) و DEP (Data Execution Prevention) برای مقابله با حملات حافظه.

4- سختسازی سختافزار (Hardware Hardening)

- فعالسازی ویژگیهایی مانند Secure Boot و TPM (Trusted Platform Module).

- غیرفعال کردن Portهای USB و Optical Drive در Systemهای حساس.

چالشهای کلیدی در پیادهسازی Hardening

- تعادل بین Security و کارایی: برخی تنظیمات امنیتی ممکن است بر عملکرد Serviceها تأثیر منفی بگذارند.

- پیچیدگی مدیریت پیکربندی: در محیطهای Clouding و چند Platform، یکپارچه سازی سیاستهای Hardening دشوار است.

- مقاومت داخلی سازمانی: تیمهای فنی ممکن است به دلیل ترس از اختلال در گردش کار، با Hardening مخالفت کنند.

مطالعه موردی: سختسازی زیرساخت مالی یک بانک بینالمللی

یک بانک بزرگ اروپایی پس از حملات مکرر Ransomware، پروژه Hardening جامعی را با استفاده از چارچوب CIS Benchmarks اجراء کرد. نتایج پس از ۱۲ ماه:

- کاهش ۹۲% حوادث امنیتی.

- انطباق کامل با مقررات PCI-DSS.

- کاهش ۳۵% هزینههای عملیاتی به دلیل حذف Serviceهای زائد.

آینده Hardening: تحول با فنآوریهای نوین

- اتوماسیون و IaC (Infrastructure as Code): ابزارهایی مانند Ansible Terraform و Puppet امکان اعمال خودکار پیکربندیهای Security را فراهم میکنند.

- هوش مصنوعی (AI) در شناسایی نقاط ضعف: Systemهای مبتنی بر ML میتوانند تنظیمات ناامن را در لحظه تشخیص داده و اصلاح کنند.

- Hardening مبتنی بر Zero Trust: حذف کامل مفهوم "اعتماد پیش فرض" در شبکههای سازمانی.

نتیجهگیری

Hardening نه یک گزینه، بلکه یک ضرورت اجتناب ناپذیر در معماری امنیتی سازمانهاست. با این حال، موفقیت این فرآیند مستلزم ترکیبی از فنآوری، آموزش نیروی انسانی و مدیریت ریسک است. در دنیایی که مهاجمان هر روز هوشمندتر میشوند، Hardening باید به صورت پویا و مبتنی بر تهدیدات روزآمد شود. کارشناسان امنیتی باید همواره به خاطر داشته باشند: "امنیت مطلق وجود ندارد، اما آسیب پذیری مطلق قابل پیشگیری است".

منابع پیشنهادی برای مطالعه عمیقتر:

- NIST Special Publication 800-123: Guide to General Server Security

- CIS Critical Security Controls

- MITRE ATT&CK Framework: Tactics and Techniques for Hardening